亚洲唯一的根服务器在日本,那么日本可以控制中国的网络吗?

不能。

第一,如你所说,目前13台逻辑根域名服务器([a-m]\.root-servers\.net)的1844个实例(数据截至2024-06-08T19:47:58+00:00)分布在全球各地,由12个不同的组织维护。唯一一家位于亚洲的组织是日本的WIDE Project,他们负责维护m.root-servers(.)net(IPv4: 202.12.27.33, IPv6: 2001:dc3::35)。这些实例中仅托管着一个小小的文件,可以到这里下载。

Root Files

然而,这些组织主要负责维护到各自逻辑服务器IP地址的Anycast路由,无权修改Root Zone上的DNS记录。Root Zone File非常安全,只有受IANA委托的ICANN才能修改,后者拥有Root Zone上的DNSSEC私钥,并能对其DNS记录签名(这个流程作为扩展阅读部分放在正文后面)。此外,现在的Root Zone中引入了ZONEMD(Message Digest for DNS Zones,由RFC 8976定义)记录,存储了整个Root Zone的校验和,使其更加安全。

介绍了Root Zone难以被篡改的原因之后,第二点是在日常的DNS查询时,你几乎不会用到根域名服务器。

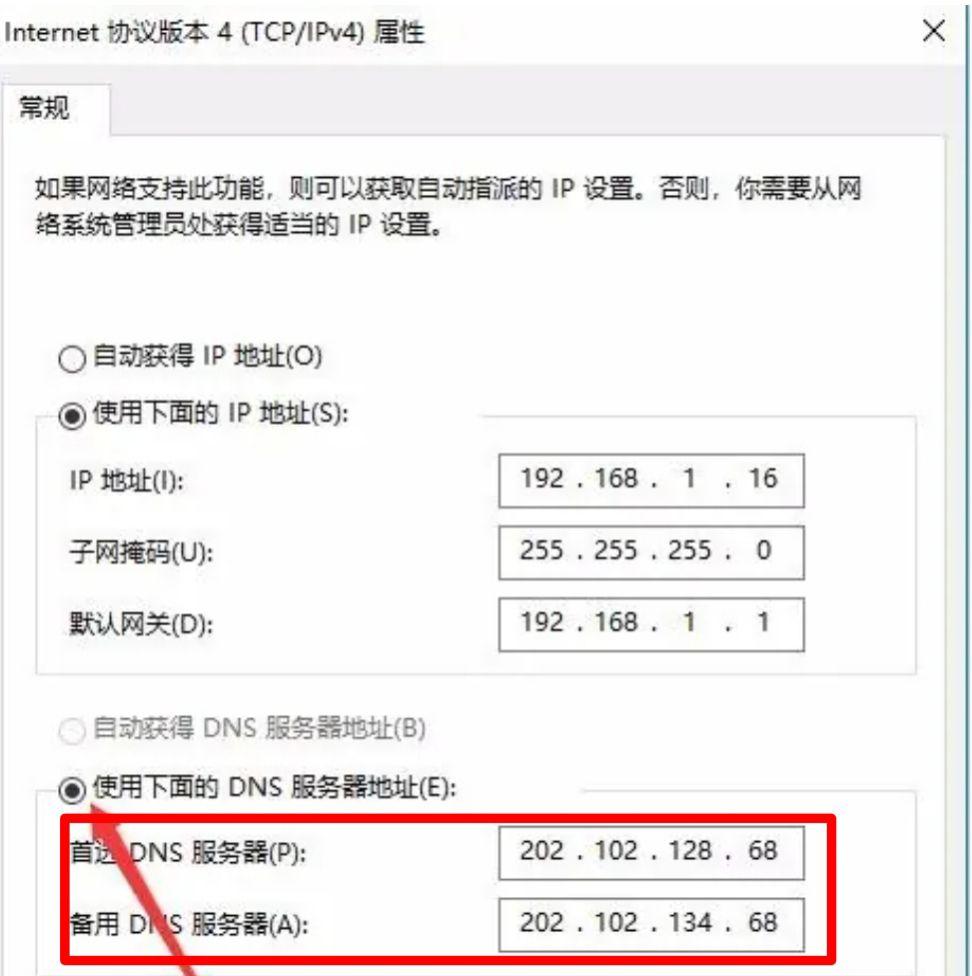

在上网时,你需要配置至少一个「DNS服务器」,见过这个界面吗?

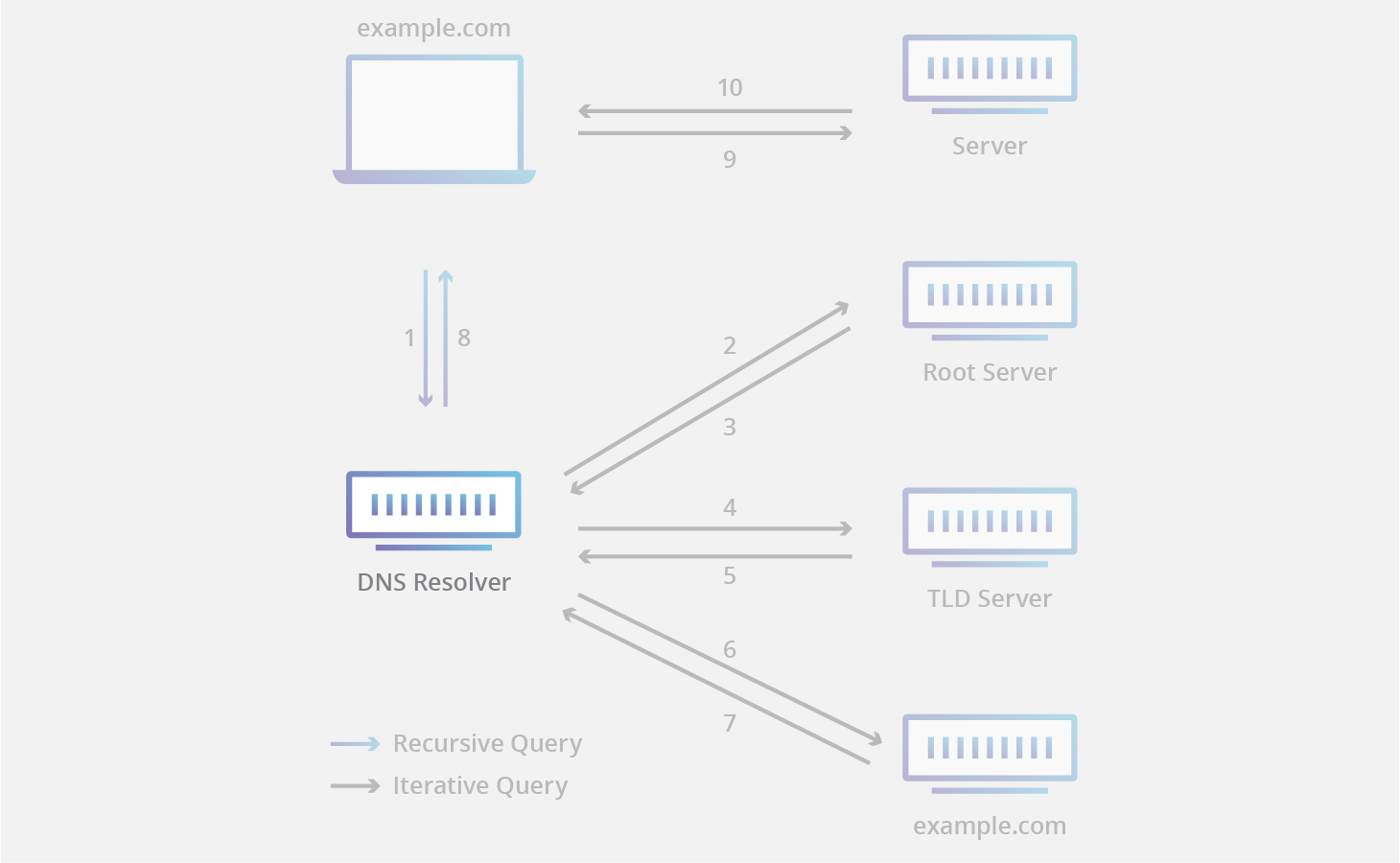

框住的部分就是递归DNS解析器,它充当客户端和 DNS 名称服务器之间的中间人。在收到客户端的DNS查询后,它会用缓存数据进行响应,或者向根名称服务器发送请求,然后向TLD名称服务器发送请求,最后向权威名称服务器发送请求。在收到权威名称服务器的响应(包含请求的IP地址)后,递归解析器会将结果返回客户端。这个过程中,递归解析器会缓存权威域名服务器的信息。当客户端请求另一个最近请求过的域名时,解析器可以直接从缓存中提供记录,绕过与域名服务器的通信。

不过实践上,递归解析器存储了整个Root Zone File(因为其不常更新且体积小),因此无需频繁查询根域名服务器。

第三,假设你今天和根域名服务器过不去,非要用一下,比如说

dig +trace cloudflare.com

此时,dig会从根域名服务器开始查询,但如前所述,你的ISP会将DNS查询路由到最近的实例。我们可以通过traceroute查看。离我最近的实例是位于昆明的l.root-servers(.)net

可以看出这些数据包就是被奠信路由到了昆明,显然不需要出境

扩展阅读

The DNSSEC Root Signing Ceremony

1. 根密钥签名密钥(KSK)保存在加利福尼亚州埃尔塞贡多和弗吉尼亚州卡尔佩珀,仪式在这两个地点交替进行。

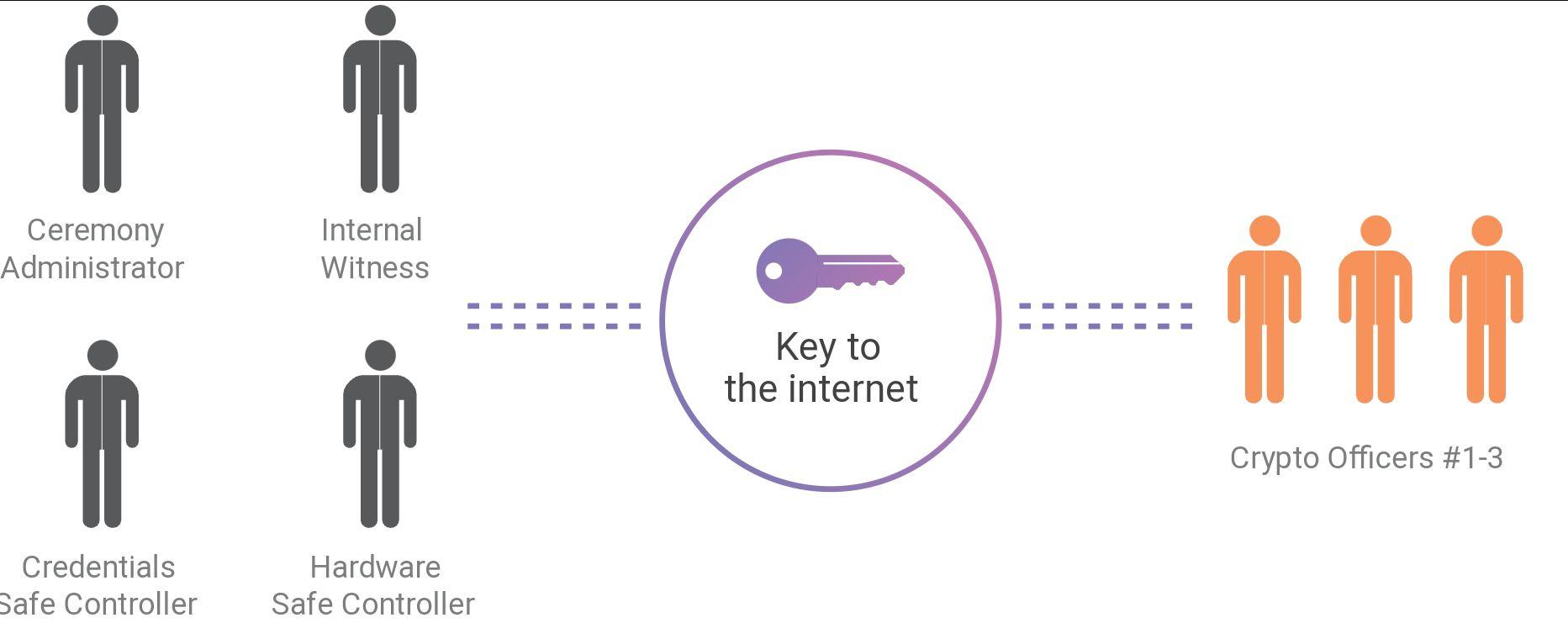

2. 参与者:

- 仪式管理员

- 内部见证人

- 凭证保险箱控制员

- 硬件保险箱控制员

- 十二位Crypto Officers[1](注意有一位来自CNNIC哦)中的三位

3. 确定至少三位Crypto Officers能出席,通常安排在4-5人出席以防突发情况。

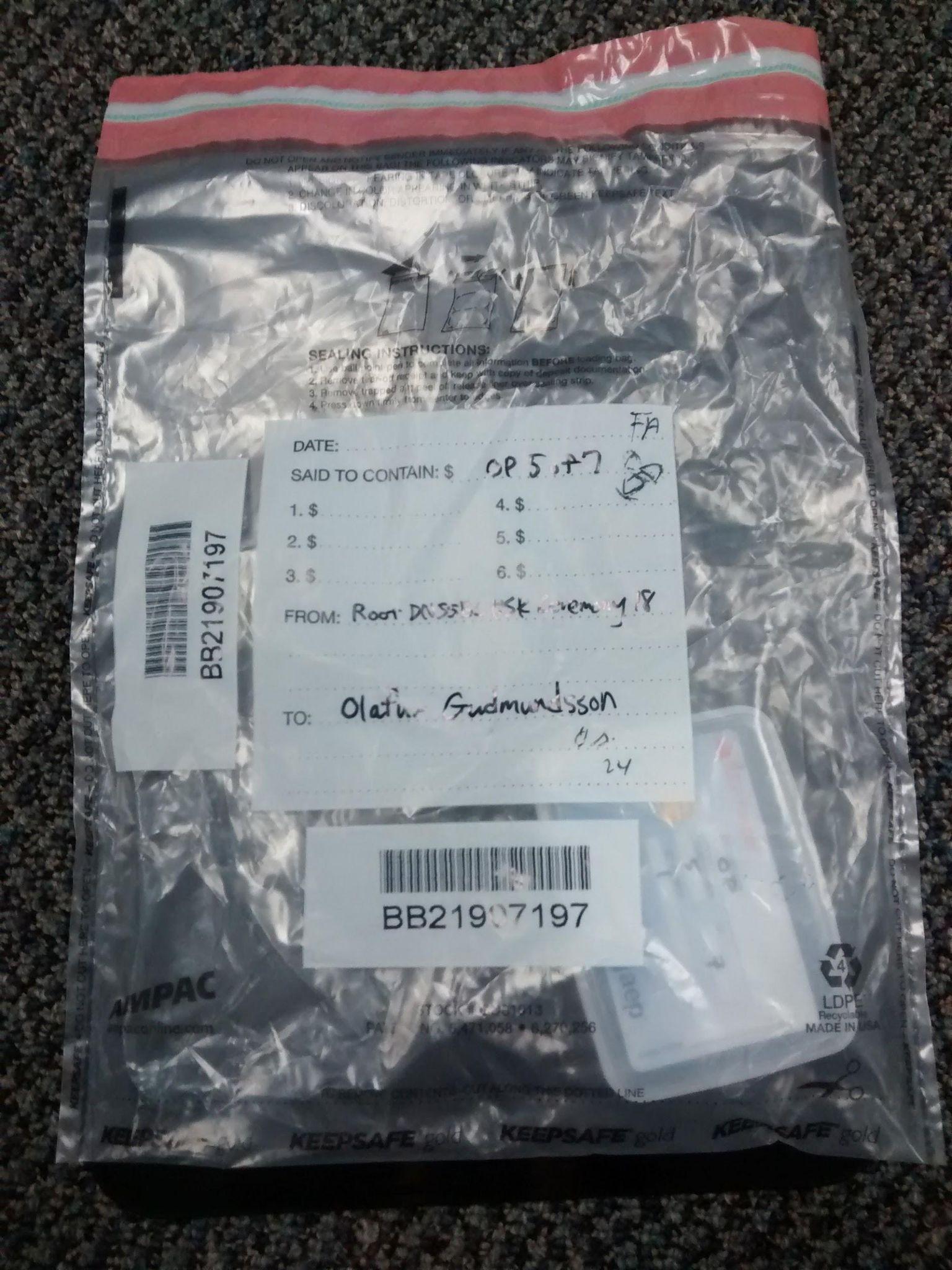

4. 展示身份证明和包裹内容(比如这个),经ICANN工作人员引导进入safe room。

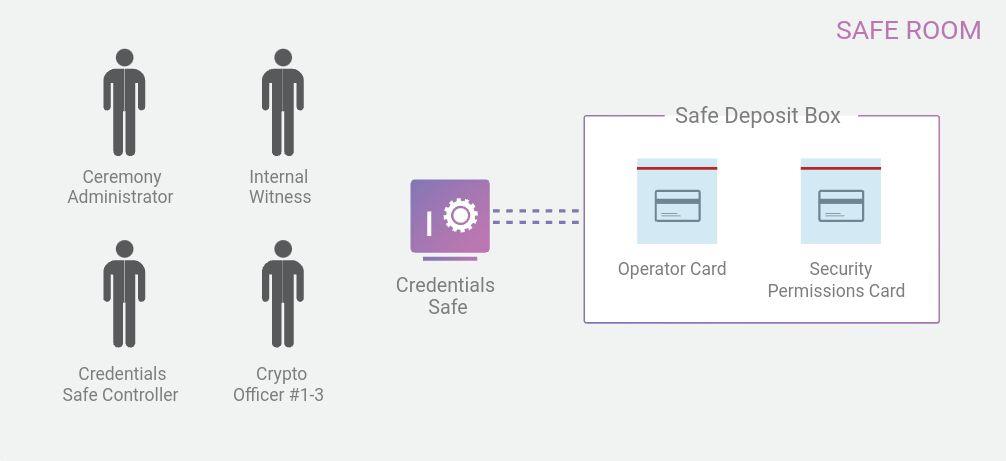

5. 打开保险箱:

- 凭证保险箱控制员打开第一个保险箱,提取操作卡和安全权限卡。

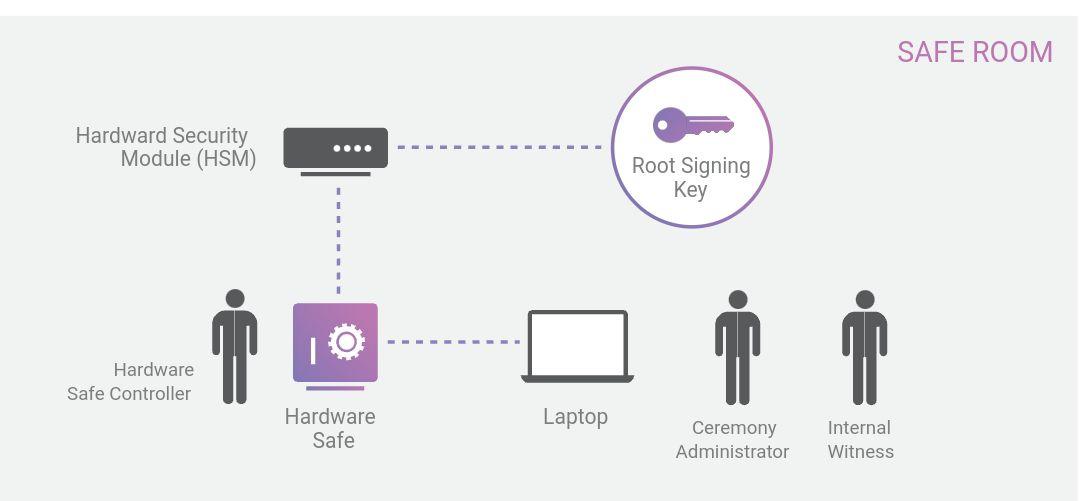

- 硬件保险箱控制员打开第二个保险箱,提取硬件安全模块(HSM)。

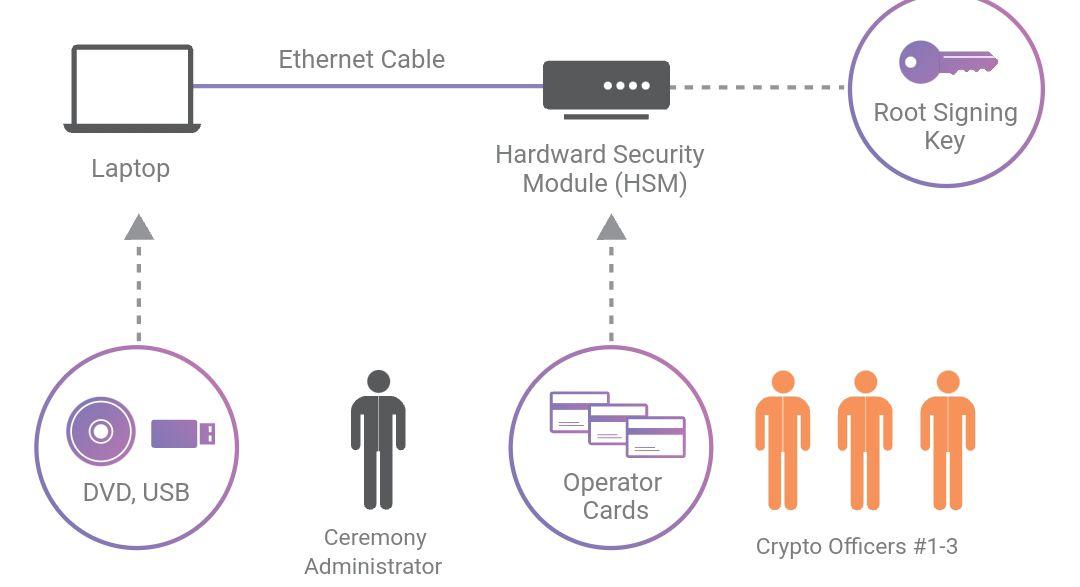

6. 将HSM与特制笔记本电脑连接,三位加密官员提供操作卡启用HSM。

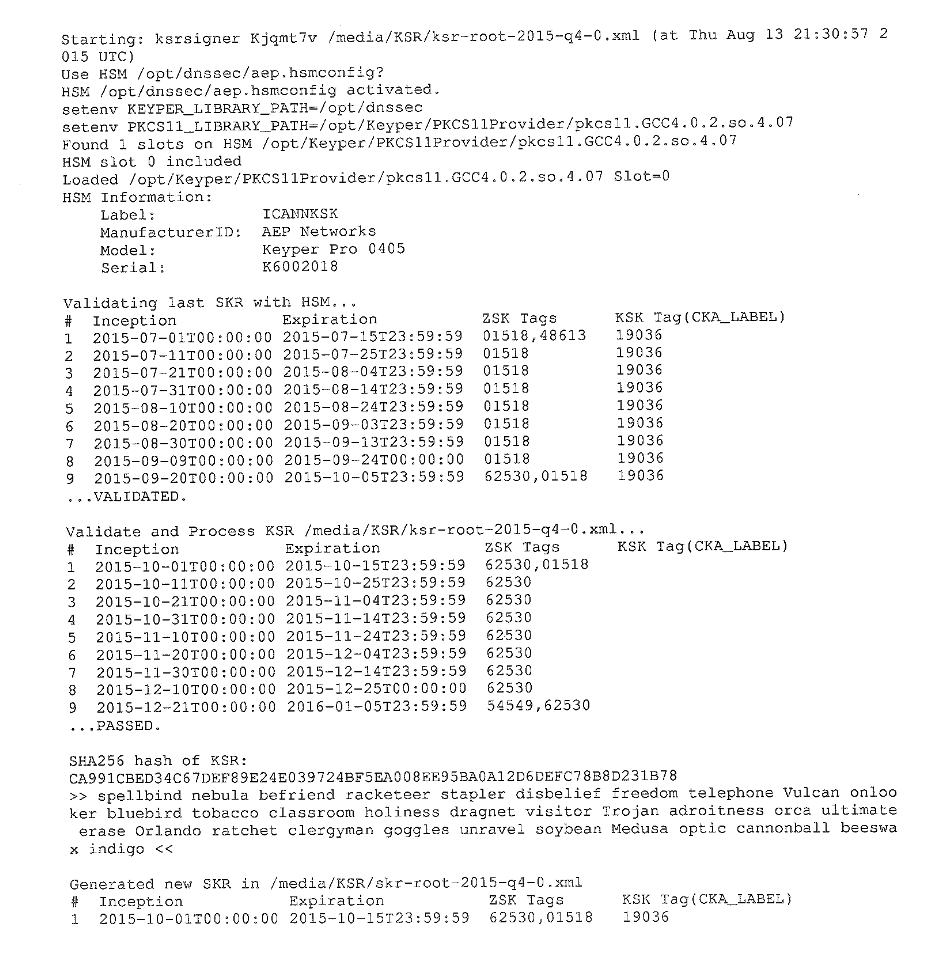

7. 通过USB加载签名请求,验证哈希值,管理员签署密钥。

8. 整个过程被记录和审计,仪式视频直播,结果生成数字签名(RRSIG记录),比如这个:

9. 打印日志,签署的密钥集交给Verisign,所有材料放回保险箱。

最后,所有人都能查询到它们:

dig . dnskey +dnssec

结果:

. 8032 IN DNSKEY 256 3 8 AwEAAZBALoOFImwcJJg9Iu7Vy7ZyLjhtXfvO1c9k4vHjOpf9i7U1kKtr BvhnwsOni1sb50gkUayRtMDTUQqvljMMf4bpkyEtcE5evCzhHbFLq1co L5QOix3mfJm++FvIMaAt52nOvAdqR/luuI11bA1AmSCIJKAUx147DcfO HYKg3as+dznn3Iah4cWBMVzDe7PPsFS1AO6gU8EpmiRJ9VMNA09fOyDu q9+d6sw8UUnJRMAFAuPLhUFjUAOuWOw74BC9lOtMQpbLMz8pX0CDKdOX DHjyj61nxSSWxPdUjeoxI17lQTpSPRtqRHFn5Fgj2e+9BVwhhWGDQN8k UVSJHZtQiI0=

. 8032 IN DNSKEY 257 3 8 AwEAAaz/tAm8yTn4Mfeh5eyI96WSVexTBAvkMgJzkKTOiW1vkIbzxeF3 +/4RgWOq7HrxRixHlFlExOLAJr5emLvN7SWXgnLh4+B5xQlNVz8Og8kv ArMtNROxVQuCaSnIDdD5LKyWbRd2n9WGe2R8PzgCmr3EgVLrjyBxWezF 0jLHwVN8efS3rCj/EWgvIWgb9tarpVUDK/b58Da+sqqls3eNbuv7pr+e oZG+SrDK6nWeL3c6H5Apxz7LjVc1uTIdsIXxuOLYA4/ilBmSVIzuDWfd RUfhHdY6+cn8HFRm+2hM8AnXGXws9555KrUB5qihylGa8subX2Nn6UwN R1AkUTV74bU=

. 8032 IN RRSIG DNSKEY 8 0 172800 20240621000000 20240531000000 20326 . axzhlvsjvXefBmyQv7pZSJsEJ5BW2poXC95oU5D4itI8yejNJmehpcjB lVodnaqSQ0nNRVnvhVqC0eGzwOc/A+DCIS8tt+w93GIHhMAIkydLuxGo fblreMIdD2/WNP4QQgCf4H7ANDNURozqDaFg9rq+GEHBBucHL4jt1t3d xcDcOyKaEo+2Z28NjsucYdqAENVm0Gcy9AJ4bd/a5N7DuxzdIn9F1jdO xDUbjx4Cp6+701fbnScjW7Ebd2MXcESaTwMWr021uF16p3evTJHupQi8 dGfpQdbn9Jlja2LhHD83oYT5bRArjw/ayMnDYcV4KPZjidzagV9sL7R/ gbU+QA==

;; Query time: 64 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Sun Jun 09 05:04:25 CST 2024

;; MSG SIZE rcvd: 864